I. Aper├ğu du protocole SIP (Session Initiation Protocol)▲

I-A. Principes du protocole SIP▲

Avertissement

Il convient d'abord de bien mettre en avant que SIP n'est pas un protocole transportant de la voix. SIP est utilis├® lors de l'├®tablissement de connexions t├®l├®phoniques, mais peut ├¬tre utilis├® pour d'autres types de connexions qui elles, v├®hiculeront de la voix, de la vid├®o, ou de la messagerie instantan├®eÔÇĞ

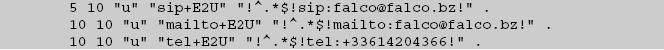

SIP a ├®t├® con├ğu dans l'id├®e de fournir une interface de connexion ├á partir d'identifiants exog├¿nes (num├®ros de t├®l├®phone, adresse email, etc.), sur un protocole de transport ne supportant pas de tels identifiants (TCP, UDP ou SCTP, sur IP). Par exemple, un proc├®d├® de type ENUM [1] bas├® sur les enregistrements DNS NAPTR [2] peut associer au num├®ro de t├®l├®phone appel├® 6.6.3.4.0.2.4.1.6.3.3 les enregistrements suivants┬á:

indiquant que la personne point├®e par cet identifiant est joignable de pr├®f├®rence par SIP ├á l'URI sip: (nous verrons plus loin comment est rout├® l'appel), puis par mail ├á ou par t├®l├®phone au num├®ro ┬½┬áusuel┬á┬╗.

SIP est donc un protocole de couche applicative, v├®hicul├® essentiellement sur l'UDP et parfois sur le TCP (dans ce cas, souvent sur du TLS), selon les politiques de s├®curit├® en vigueur. D'autres protocoles de transport tels le SCTP peuvent tout ├á fait ├¬tre utilis├®s.

Le client SIP, pour initier une connexion ToIP (ou autre) avec un correspondant identifi├® par, par exemple, un num├®ro de t├®l├®phone, va effectuer une requ├¬te au serveur SIP qui donnera la disponibilit├® du correspondant et alertera le correspondant, le cas ├®ch├®ant. La communication de la voix ou de la vid├®o, quant ├á elle, sera v├®hicul├®e ind├®pendamment de SIP, une fois la connexion point ├á point ├®tablie ├á travers Internet (IP) entre les deux correspondants, en g├®n├®ral en RTP.

I-B. Format d'un message SIP▲

SIP a fait l'objet de plusieurs publications dans les RFC, ├á commencer par un draft en 1997. La premi├¿re v├®ritable RFC ayant vu le jour sur SIP est la RFC 2543 [3] en avril 1999. Celle-ci a ├®t├® remplac├®e en juillet 2000 par la RFC 3261 [4], qui apporte plusieurs extensions au protocole. L'ouvrage Understanding the SIP de Johnston [5] fournit une documentation compl├¿te sur l'├®tat de l'art actuel.

SIP est un protocole texte. Pour celui qui conna├«t d├®j├á les protocoles HTTP ou SMTP, le protocole SIP sera tr├¿s ais├® ├á assimiler. Le message SIP se compose d'une commande (├®quivalente aux GET/POST HTTP), d'un ent├¬te (├®quivalent aux ent├¬tes SMTP ou HTTP) et d'un corps de message optionnel. Les commandes, ent├¬tes et corps sont s├®par├®s comme en SMTP par des retours-chariots (┬½┬áCR┬á┬╗ ┬½┬áLF┬á┬╗, x0D x0A), une ligne vide s├®pare les ent├¬tes du corps de message, et la fin d'un message est mat├®rialis├®e par une ligne vide ├®galement, termin├®e par un retour-chariot (ce qui prend la force de x0D x0A x0D x0A).

On classe les commandes en deux types, les demandes (request) et le statut (status).

I-C. Requests┬á▲

Les lignes de commande se composent de la m├®thode ├á ex├®cuter, suivie d'un espace, puis suivie d'une suite d'arguments d├®pendant de cette commande. Les commandes les plus fr├®quentes (du moins celles que nous utiliserons ici) sont REGISTER, INVITE, ACCEPT, BYE, et ACK.

La m├®thode REGISTER est suivie de l'URI repr├®sentant serveur auquel le client SIP souhaite s'enregistrer (lancement de l'application, branchement du t├®l├®phone, etc.). Ensuite vient le protocole utilis├®, comme en HTTP. Ce qui donne par exemple┬á:

REGISTER sip:falco.bz SIP/2.0Les autres m├®thodes sont suivies de l'URI repr├®sentant le correspondant que l'on souhaite contacter┬á:

INVITE sip:martins@enst.fr SIP/2.0I-D. Statuts▲

Les statuts sont identifi├®s par la pr├®sence d'une ligne de commande commen├ğant par le num├®ro de version du protocole (SIP/2.0). Vient ensuite un code num├®rique d'├®tat ├®quivalent au SMTP, suivi d'un court texte pr├®cisant la signification du code┬á:

1xx = Op├®ration normale

2xx = OK

3xx = ContinuerÔÇĞ

4xx = Erreur temporaire

5xx = Erreur permanente

6xx = Erreur imp├®rative (refus) (non utilis├® en SMTP)

On trouvera donc très souvent :

SIP/2.0 100 trying (...)

SIP/2.0 200 OK

SIP/2.0 401 Unauthorized

SIP/2.0 404 Not FoundI-E. Ent├¬tes particuliers▲

Le format texte des ent├¬tes permet une compr├®hension ais├®e de leur signification. Citons n├®anmoins les ent├¬tes suivants.

Cseq: identifie la transaction question-r├®ponse en cours (il peut y avoir plus de deux messages avec le m├¬me Cseq: , dans le cas de messages 1xx de continuation). Rappelons que SIP est souvent v├®hicul├® sur UDP et dans ce cas, il n'y a pas de suivi de connexion, et rien ne garantit l'ordonnancement des paquets ├á l'arriv├®e.

Via: indique par quelle(s) machine(s) (et avec quels protocoles de transport) est d├®j├á pass├® le paquet SIP, nous nous en servirons avec les routeurs SIP. C'est l'├®quivalent du Received: de SMTP. Les ent├¬tes Via: sont ajout├®s ├á chaque fois qu'un routeur transmet une requ├¬te. Lors de la g├®n├®ration d'un message de r├®ponse ├á une transaction, tous les ent├¬tes Via: correspondant ├á la transaction sont initialement ├®crites, et elles sont peu ├á peu d├®pil├®es au passage de chaque routeur SIP. Ceci permet la transmission de la r├®ponse SIP aux routeurs successifs ayant transmis pr├®c├®demment la requ├¬te, mais bien s├╗r dans l'ordre inverse. Le client ayant initi├® la requ├¬te ne re├ğoit donc plus qu'un seul ent├¬te Via:┬á: c'est celui qu'il avait pr├®c├®demment inscrit lors de la g├®n├®ration de la requ├¬te initiale.

Record-Route: est l├®g├¿rement diff├®rent de Via: . Son r├┤le est de m├®moriser les machines et les protocoles de transport par lesquels passe la transaction SIP identifi├®e par Cseq: . Il est d├®fini une fois pour toutes lors du premier ├®change de message et figure ensuite dans tous les messages SIP de la transaction, et est inchang├® entre chaque routeur. Il n'est pas d├®pil├® et permet donc au client ayant initi├® la connexion de conna├«tre l'ensemble des routeurs sur le trajet du paquet SIP.

From: , To: , Call-ID: , User-Agent: , sont les ├®quivalents respectifs des From:, To:, Message-ID: , et X-Mailer: en SMTP. Call-ID: permet de suivre une ┬½┬ásession┬á┬╗ SIP tout au long des messages ├®chang├®s.

Lorsqu'une r├®ponse est re├ğue correspondant ├á une session expir├®e ou inexistante, le serveur renvoie l'erreur┬á:

481 Call Leg/Transaction Does Not ExistLes autres champs sont souvent facultatifs, sp├®cifiques ├á certaines m├®thodes, ou explicites (comme Content-Length: ).

II. D├®roulement d'une proc├®dure typique d'utilisation de SIP▲

II-A. Enregistrement d'un client SIP▲

Avant de pouvoir recevoir un appel, il faut s'enregistrer aupr├¿s d'un serveur SIP qui g├¿re son domaine. Cette op├®ration n'est pas n├®cessaire lorsque l'on souhaite se comporter en tant que client.

Voyons ici les messages ├®chang├®s lors d'un enregistrement avec demande d'authentification.

Nous avons un client SIP qui cherche ├á contacter le serveur SIP responsable du domaine enst.fr . Prenons un cas simple o├╣ il n'utilise pas de proxy SIP. Supposons qu'il soit configur├® pour essayer le TCP par d├®faut, puis l'UDP en cas d'├®chec. Supposons que le TCP va ├®chouer. Notons que dans le cas g├®n├®ral, les clients SIP sont configur├®s pour utiliser l'UDP en premier, et ├®chouer d├®finitivement en cas d'├®chec.

Lorsque le client est lanc├®, il ├®coute sur la machine cliente sur un port non privil├®gi├® (proche de 5060 en g├®n├®ral) en UDP, et en TCP si l'option TCP a ├®t├® choisie.

Le client recherche d'abord l'enregistrement DNS de type SRV pour _sip._tcp.enst.fr, qui comporte une ou plusieurs entr├®es textes avec pour chacune une priorit├®, une limite de charge indicative, et un port. La RFC 2052 [6] ainsi que la documentation de SER [7] d├®taillent l'utilisation de l'enregistrement SRV.

Dans notre exemple, le client SIP trouve une seule entr├®e┬á: sipmob.enst.fr 0 0 5060 . Il va donc contacter en TCP le serveur sipmob sur son port 5060 (il s'agit du port usuel pour SIP).

S'il n'avait pas trouv├® d'entr├®e DNS SRV, le client SIP aurait utilis├® les enregistrements A associ├®s au nom enst.fr , s'ils existent.

En cas d'├®chec sur le TCP, le client recommence avec _sip._udp.enst.fr et en UDP.

REGISTER sip:enst.fr SIP/2.0 \

Via: SIP/2.0/TCP 137.194.192.139:5062;branch=z9hG4bK5A198141;alias

CSeq: 4691 REGISTER

To: "Philippe Martins" <sip:martins@enst.fr>

Expires: 900

From: "Philippe Martins" <sip:martins@enst.fr>

Call-ID: 275712798@137.194.192.139

Content-Length: 0

User-Agent: kphone/4.1.1

Event: registration

Allow-Events: presence

Contact: "Philippe Martins" <sip:martins@137.194.192.139:5062;transport=

tcp>;methods="INVITE, MESSAGE, INFO, SUBSCRIBE, OPTIONS, BYE, CANCEL, NOTIFY, ACK,

REFER"SIP/2.0 401 Unauthorized

Via: SIP/2.0/TCP 137.194.192.139:5062;branch=z9hG4bK5A198141;alias

CSeq: 4691 REGISTER

To: "Philippe Martins"

<sip:martins@enst.fr>;tag=f4cfb6052c9942946d4f26d8a5b79cad.6a20

From: "Philippe Martins" <sip:martins@enst.fr>

Call-ID: 275712798@137.194.192.139

WWW-Authenticate: Digest realm="enst.fr",

nonce="4399c690c4ad8ca5cc6b9d5a01989f5d1986dd42"

Server: Sip EXpress router (0.9.4 (i386/linux))

Content-Length: 0

Warning: 392 137.194.192.139:5060 "Noisy feedback tells: pid=12818 req_src_ip=

137.194.192.139 req_src_port=4471 in_uri=sip:enst.fr out_uri=sip:enst.fr

via_cnt==1"REGISTER sip:enst.fr SIP/2.0

Via: SIP/2.0/TCP 137.194.192.139:5062;branch=z9hG4bK3B422852;alias

CSeq: 4692 REGISTER

To: "Philippe Martins" <sip:martins@enst.fr>

Authorization: Digest username="martins", realm="enst.fr",

nonce="4399c690c4ad8ca5cc6b9d5a01989f5d1986dd42", uri="sip:enst.fr",

cnonce="abcdefghi", nc=00000001, response="87ab3284e121e6b8cc862dc676ecc2f7",

opaque="", algorithm="MD5"

Expires: 900

From: "Philippe Martins" <sip:martins@enst.fr>

Call-ID: 275712798@137.194.192.139

Content-Length: 0

User-Agent: kphone/4.1.1

Event: registration

Allow-Events: presence

Contact: "Philippe Martins" <sip:martins@137.194.192.139:5062;transport=

tcp>;methods="INVITE, MESSAGE, INFO, SUBSCRIBE, OPTIONS, BYE, CANCEL, NOTIFY, ACK,

REFER"SIP/2.0 200 OK

Via: SIP/2.0/TCP 137.194.192.139:5062;branch=z9hG4bK3B422852;alias

CSeq: 4692 REGISTER

To: "Philippe Martins"

<sip:martins@enst.fr>;tag=f4cfb6052c9942946d4f26d8a5b79cad.1ef8

From: "Philippe Martins" <sip:martins@enst.fr>

Call-ID: 275712798@137.194.192.139

Contact: <sip:martins@137.194.192.139:5062;transport=tcp>;expires=900

Server: Sip EXpress router (0.9.4 (i386/linux))

Content-Length: 0

Warning: 392 137.194.192.139:5060 "Noisy feedback tells: pid=12818 req_src_ip=

137.194.192.139 req_src_port=4471 in_uri=sip:enst.fr out_uri=sip:enst.fr

via_cnt==1"Pourquoi deux allers-retours ?

La premi├¿re fois, le client demande ├á s'enregistrer aupr├¿s du serveur en tant que martins@enst.fr . Le serveur est configur├® pour n'accepter que les utilisateurs authentifi├®s par un couple login/mot de passe. L'algorithme utilis├® ici est de type challenge-response de mani├¿re ├á ne pas pouvoir rejouer la connexion a posteriori┬á: le serveur choisit son challenge et l'envoie au client en m├¬me temps que la r├®ponse d'erreur temporaire 401. Le serveur envoie ├®galement le type d'authentification souhait├®e.

├Ç cette ├®tape, le client demande ├á l'utilisateur un mot de passe, puis envoie une seconde demande de connexion, avec un hash MD5 calcul├® ├á partir du challenge, du mot de passe, et du login. Dans notre utilisation de SER, le challenge est simplement un timestamp. Les d├®tails d'impl├®mentation, ainsi que d'autres m├®thodes bas├®es sur un challengeresponse, font l'objet d'une proposition de RFC [8].

Enfin, cet ├®change question-r├®ponse sera effectu├® p├®riodiquement (environ toutes les 900 secondes) afin de s'assurer que le client est toujours en vie.

II-B. ├ëtablissement d'un appel▲

Dor├®navant, une autre personne va tenter d'appeler . Que cette personne passe ou non par un proxy SIP, c'est le serveur SIP du domaine enst.fr, repr├®sent├® par l'enregistrement SRV _sip._udp.enst.fr, qui va ├¬tre contact├®. L'appelant n'a pas besoin d'├¬tre enregistr├® sur le serveur, mais le serveur doit savoir qui est (c'est-├á-dire ├á quelle adresse IP le joindre).

Nous allons d├®crire les diff├®rents cas de figure possibles selon le comportement de l'utilisateur.

Appel d├®clin├® par l'appel├®

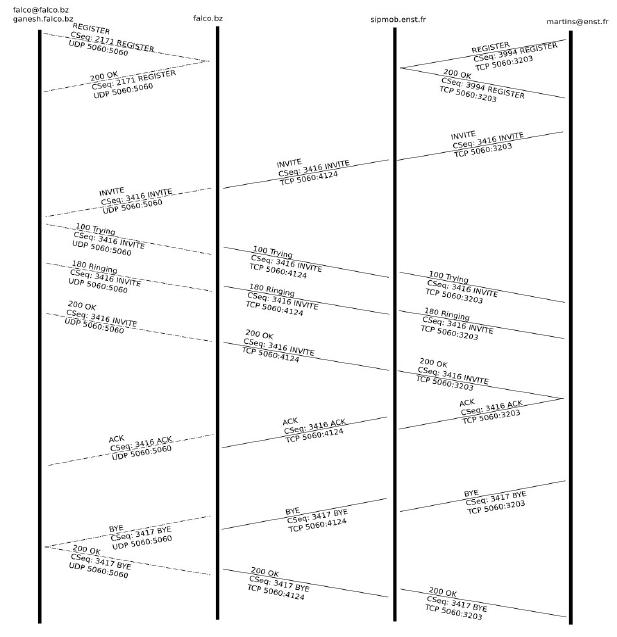

falco@falco.bz appelle Le serveur SIP joue le r├┤le de proxy pour martins.enst.fr, il sait o├╣ contacter l'appel├® (qui pourrait tout aussi bien se d├®placer sur une autre machine). Le serveur SIP r├®├®crit toutes les requ├¬tes, compl├¿te l'ent├¬te Via:, voire d'autres au besoin, et les envoie aux correspondants. Ici le poste appel├® annonce qu'il informe l'utilisateur d'un appel entrant (┬½┬áRinging┬á┬╗).

Peu de temps apr├¿s, l'appel├® choisit de refuser l'appel (┬½┬áDecline┬á┬╗).

Le m├¬me champ CSeq identifie l'├®change depuis le ┬½┬áINVITE┬á┬╗ jusqu'au ┬½┬áACK┬á┬╗.

Appel d├®clin├® par l'appelant

Ici c'est l'appelant qui choisit d'interrompre l'appel en cours d'├®tablissement (┬½┬áCancel┬á┬╗).

Appel accept├® et termin├® par l'appelant Ici, le correspondant accepte l'appel (┬½┬áOK┬á┬╗), puis l'appelant interrompt l'appel (┬½┬áBYE┬á┬╗) apr├¿s une phase de conversation (non repr├®sent├®e, car v├®hicul├®e sur un autre protocole).

Le m├¬me champ CSeq identifie l'├®change depuis le ┬½┬áINVITE┬á┬╗ jusqu'au ┬½┬áACK┬á┬╗.

L'├®change ┬½┬áBYE┬á┬╗+ ┬½┬á200 OK┬á┬╗ s'effectue donc sous un autre CSeq.

Appel accept├® et termin├® par l'appel├®

Enfin, ici c'est l'appel├® qui interrompt l'appel.

Notons que dans le cas d'un raccrochement apr├¿s avoir accept├® l'appel, le client SIP utilis├® ici (kphone) ouvre un nouveau socket r├®seau pour communiquer (ce n'est pas le m├¬me CSeq, et le pr├®c├®dent socket a ├®t├® ferm├®). Lorsque c'est qui interrompt l'appel, le paquet (UDP ou TCP) est envoy├® au routeur SIP sipmob.enst.fr, qui envoie un paquet (UDP ou TCP) ├á falco.bz. Or le client de falco.bz est derri├¿re un r├®seau NAT┬á: comme la connexion entrant sur le routeur NAT est une connexion inconnue, elle n'est pas transmise au client SIP et nous avons donc un probl├¿me.

C'est pourquoi kphone (au moins) permet l'utilisation d'un serveur STUN (Simple Traversal of UDP through NATs, voir RFC 3489 [9]).

III. Emploi du serveur SER (SIP Express Routeur)▲

Introduction

Le serveur SER est un logiciel de iptel [10], propos├® en versions binaires pour plusieurs syst├¿mes Unix ou Linux. Il s'agit d'un service de routage pour le protocole SIP, doubl├® d'un service d'enregistrement d'utilisateurs et d'authentification. Dans la configuration de base, le routeur effectue de mani├¿re transparente le routage d'un message SIP vers les services du type _sip._udp.domain.tld pour le domaine destination (contenu dans la ligne de commande SIP), sauf si bien s├╗r le domaine destination correspond au domaine du routeur lui-m├¬me ou ├á un alias.

III-A. Installation▲

Nous l'avons install├® sur deux machines Linux, l'une sous la distribution Debian (sarge) et l'autre sous Gentoo. ├Ç part pour l'installation, les configurations ne changent pas selon la distribution Linux utilis├®e.

Sous Gentoo l'installation ne pose aucun probl├¿me, SER est disponible dans l'arbre portage. Sous Debian nous avons utilis├® les sources de la version 0.9.4 d'apr├¿s le site iptel.org, pour construire un paquet Debian avec l'outil dpkg-buildpackage (issu du paquet dpkg-dev).

Nous utilisons SER avec le support SQL pour l'authentification et pour le suivi des utilisateurs. Dans tous les cas, nous devons donc avoir un serveur SQL (par d├®faut sur le m├¬me serveur que SER, mais il est envisageable de l'exporter sur une autre machine).

De plus, sous Debian, comme nous compilons nous-m├¬mes le paquet, il ne faut pas oublier d'installer les biblioth├¿ques de d├®veloppement pour mysqlclient (libmysqlclient*-dev). Au pire, dpkg-buildpackage se plaint des biblioth├¿ques manquantes.

Les modules compil├®s par d├®faut sont nombreux, mais nous ne les utilisons pas tous. En particulier, dpkg-buildpackage se plaint de l'absence des biblioth├¿ques de d├®veloppement pour le module d'authenfication Raduis et pour le module de base de donn├®es PostgreSQL┬á:

|sipmob:~/sip_router.0.9.4| fakeroot

[sipmob:~/sip_router.0.9.4] dpkg-buildpackage

dpkg-buildpackage: source package is ser

dpkg-buildpackage: source version is 0.9.4-0.1

dpkg-buildpackage: source maintainer is Andrei Pelinescu-Onciul

<andrei@iptel.org>

dpkg-buildpackage: host architecture is i386

dpkg-checkbuilddeps: Unmet build dependencies: libradiusclient-ng-dev

libpq-dev

dpkg-buildpackage: Build dependencies/conflicts unsatisfied; aborting.

dpkg-buildpackage: (Use -d flag to override.)Ces deux bibliothèques ne sont pas utiles, et n'existent pas en tant que paquets officiels dans la Debian Sarge, mais dans l'unstable. Comme nous n'utilisons ni Radius ni PostGre, ce n'est pas gênant.

Si d'autres bibliothèques indispensables manquent, il faut les installer.

On compile donc les paquets Debian avec l'option -d. Cela fournit plusieurs paquets .deb dans le r├®pertoire en amont, on peut tous les installer ├á l'aide de la commande ┬½┬ádpkg -i┬á┬╗. Les ├®ventuels probl├¿mes de d├®pendances manquantes sont signal├®s par dpkg.

Installation de la structure SQL

Le paquet SER fournit un tr├¿s bon script /usr/sbin/ser_mysql.sh, permettant d'initialiser la base ┬½┬áser┬á┬╗ et les utilisateurs ┬½┬áser┬á┬╗ et ┬½┬áserro┬á┬╗ (read-only), qui demande le mot de passe root SQL. Sur des configurations originales, par exemple si l'utilisateur racine de SQL ne s'appelle pas ┬½┬ároot┬á┬╗ et ┬½┬áadmin┬á┬╗, ou bien si le serveur SQL n'est pas sur localhost, il faut au pr├®alable modifier les premi├¿res lignes du script /usr/sbin/ser_mysql.sh pour modifier les variables d'environnement.

Dans un environnement de production, il est ├®galement vivement pr├®f├®rable de modifier les mots de passe SQL.

#################################################################

# config vars

#################################################################

DBNAME=ser

DBHOST=localhost sqlserv.domain.tld

USERNAME=ser sip-user

DEFAULT_PW=heslo sIp4l1fe

ROUSER=serro sip-readonly

RO_PW=47serro11 st0pH3re

SQL_USER="root" "admin"

CMD="mysql -h $DBHOST -u$SQL_USER "

DUMP_CMD="mysqldump -h $DBHOST -u$SQL_USER -c -t "

BACKUP_CMD="mysqldump -h $DBHOST -u$SQL_USER -c "

TABLE_TYPE="TYPE=MyISAMImportant┬á: il faut au pr├®alable intialiser la variable d'environnement SIP_DOMAIN ├á la valeur du domaine qui sera utilis├® (ou bien la sp├®cifier manuellement au d├®but du script).

[sipmob:~] export SIP_DOMAIN="enst.fr"

[sipmob:~]ser_mysql.sh

usage: ser_mysql.sh create

ser_mysql.sh drop (!!entirely deletes tables)

ser_mysql.sh reinit (!!entirely deletes and than re-creates tables

ser_mysql.sh backup (dumps current database to stdout)

ser_mysql.sh restore <file> (restores tables from a file)

ser_mysql.sh copy <new_db> (creates a new db from an existing one)

ser_mysql.sh reinstall (updates to a new SER database)

if you want to manipulate database as other MySql user than

root, want to change database name from default value "ser",

or want to use other values for users and password, edit the

"config vars" section of the command ser_mysql.sh

[sipmob:~] ser_mysql.sh create

MySql password for root:Notes

Pour une nouvelle installation de SQL, rappelons que la plupart des impl├®mentations de SQL fournissent un script (r├®serv├® ├á l'utilisateur root unix) permettant d'initialiser la base ┬½┬ámysql┬á┬╗ contenant un premier utilisateur aux droits d'administrateur et son mot de passe. Il est en pratique impossible de ┬½┬ádeviner┬á┬╗ le mot de passe administrateur SQL si on l'a oubli├®, m├¬me en ayant acc├¿s en lecture ├á la table mysql.user. En ├®tant root sur une machine, il faut donc red├®finir un nouveau mot de passe administrateur SQL, en lan├ğant mysqld avec l'option -skip-grant-tables.

Entre les versions de SIP (par exemple entre 0.8 et 0.9), il y a souvent des diff├®rences dans la structure des tables SQL, il peut ├¬tre donc utile de les r├®g├®n├®rer lors d'une mise ├á jour.

III-B. Configuration de SER▲

Pour toute la documentation relative au fichier ser.cfg, se r├®f├®rer ├á┬á: http://www.iptel.org/ser/doc/seruser/seruser.html

SER n'utilise qu'un seul fichier de configuration : /etc/ser/ser.cfg.

Les sections ├á modifier sont d├®crites ci-apr├¿s┬á:

# ----------- global configuration parameters ------------------------

debug=6 # debug level (cmd line: -dddddddddd)

#fork=yes

#log_stderror=no # (cmd line: -E)

/* Uncomment these lines to enter debugging mode

fork=yes

log_stderror=yes

*/

check_via=no # (cmd. line: -v)

dns=yes # (cmd. line: -r)

rev_dns=yes # (cmd. line: -R)

#port=5060

#children=4debug=6 (ou 5) est une valeur un peu ├®lev├®e, mais nous la conseillons dans un premier temps, hors de tout contexte de production. Attention, si un client reste connect├®, la taille des logs peut exploser jusqu'├á plus de 100┬áMo par jour. debug=4 est pr├®f├®rable dans un premier temps.

fork (defaut┬á: yes), comme son nom l'indique, demande ├á SER de forker au d├®marrage pour proposer un pool de processus pr├¬ts ├á recevoir des clients. Th├®oriquement, cela n'a d'int├®r├¬t que dans un contexte massivement multiutilisateur.

Cependant, ce param├¿tre est n├®cessaire lorsque l'on veut que SER ├®coute sur plusieurs adresses IP (l'interface ┬½┬á*┬á┬╗ correspondant au bind sur 0.0.0.0 est consid├®r├®e comme une seule interface et ne demande l'utilisation que d'un seul processus). De plus, nous avons test├® la configuration fork=no en demandant ├á SER d'├®couter sur 0.0.0.0 (ou sur n'importe quelle adresse IP unique), et dans certains cas, un appel d'un client SIP provoque l'├®mission par SER d'une erreur ┬½┬á500 I'm terribly sorry, server error occurred (7/TM)┬á┬╗.

Le syslog montre ┬½┬áser: ERROR: add_uac: can't fwd to af 2, proto 2 (no corresponding listening socket)┬á┬╗. Enfin lorsque nous d├®marrons SER avec le script usuel /etc/init.d/ser, le processus ne se d├®tache pas correctement de la console, et le script ne permet pas d'arr├¬ter le serveur (il faut faire un ┬½┬ákillall ser┬á┬╗).

Il semble donc, d'apr├¿s tout cela, que SER ne soit pas adapt├® ├á une utilisation sans processus fork├®s.

Nous recommandons donc vivement de laisser cette valeur ├á ┬½┬áfork=yes┬á┬╗, et nous faisons ├®couter SER sur les adresses IP suivantes┬á:

localhost (127.0.0.1); la ou les adresse(s) IP associ├®e(s) ├á la machine; l'adresse IP multicast SIP.MCAST.NET (224.0.1.75).

check_via (par d├®faut, ├®gal ├á ┬½┬áno┬á┬╗)┬á: ce param├¿tre est cens├® indiquer au routeur SER de tenir compte de l'ent├¬te Via: lors de la retransmission des r├®ponses. Il ne permet pas de r├®soudre le probl├¿me (├®voqu├® plus haut) d'un client se connectant derri├¿re un r├®seau NAT, mais permet de router la r├®ponse au bon routeur SER lorsqu'un message SIP traverse plusieurs routeurs SER, m├¬me s'il ne s'agit pas de la route la plus directe.

################ pour l'auth sql

fifo="/tmp/ser_fifo"

#fifo_mode=0666

fifo_db_url="mysql://ser:heslo@localhost/ser"

#########################Ces lignes servent à communiquer avec le module SQL.

#listen=0.0.0.0

listen=137.194.192.139

listen=224.0.1.75

listen=127.0.0.1

alias=sipmob.enst.fr

alias=enst.fr

alias=sip.mcast.netlisten correspond aux IP sur lesquelles SER va ├®couter (s'il y a plusieurs ┬½┬álisten┬á┬╗, il faut activer l'option ┬½┬áfork┬á┬╗). Par d├®faut, SER ├®coute sur toutes les interfaces activ├®es. On peut y mettre un nom DNS (qui sera r├®solu au d├®marrage du serveur) ou une adresse IP, au choix. alias correspond, ├á l'instar du param├¿tre mydestination de Postfix, aux domaines ├á consid├®rer comme locaux, pour lesquels le serveur va r├®pondre lui-m├¬me au lieu de transmettre au prochain routeur.

# ------------------ module loading ----------------------------------

# Uncomment this if you want to use SQL database

loadmodule "/usr/lib/ser/modules/mysql.so"

loadmodule "/usr/lib/ser/modules/pa.so"

loadmodule "/usr/lib/ser/modules/sl.so"

loadmodule "/usr/lib/ser/modules/tm.so"

loadmodule "/usr/lib/ser/modules/rr.so"

loadmodule "/usr/lib/ser/modules/maxfwd.so"

loadmodule "/usr/lib/ser/modules/usrloc.so"

loadmodule "/usr/lib/ser/modules/registrar.so"

loadmodule "/usr/lib/ser/modules/textops.so"

# Uncomment this if you want digest authentication

# mysql.so must be loaded !

loadmodule "/usr/lib/ser/modules/auth.so"

loadmodule "/usr/lib/ser/modules/auth_db.so"Pour effectuer une authentification sur la base SQL, il faut d├®commenter les lignes correspondant ├á mysql.so, auth.so et auth_db.so. La plupart des autres modules sont rarement utilis├®s. Mais s'ils sont d├®comment├®s, il faut qu'ils soient au pr├®alable install├®s.

# ----------------- setting module-specific parameters ---------------

# -- usrloc params --

# Uncomment this if you want to use SQL database

# for persistent storage and comment the previous line

modparam("usrloc", "db_mode", 1)

###modparam("usrloc", "db_mode", 2)Ce param├¿tre prend trois valeurs entre 0 et 2 [11], et d├®finit le comportement du serveur lors de l'enregistrement dans la base SQL (table nomm├®e ┬½┬álocation┬á┬╗) des utilisateurs connect├®s.

modparam("usrloc", "db_mode", 0)N'enregistre aucune information dans la base SQL. La liste des clients connect├®s se trouve dans la m├®moire de SER, elle est perdue si le serveur red├®marre.

modparam("usrloc", "db_mode", 1)Enregistre en temps r├®el les connections, d├®connections, et changements d'├®tat des clients. Cette option gourmande en ressource est ├á ├®viter dans des contextes massivement multiutilisateurs si le serveur tient mal la charge. Elle est id├®ale dans les phases de d├®veloppement. On peut red├®marrer le serveur sans perdre les informations sur les clients connect├®s et donc de mani├¿re transparente pour les utilisateurs.

modparam("usrloc", "db_mode", 2)Enregistre p├®riodiquement dans la table SQL le contenu de la m├®moire de SER relatif aux clients connect├®s. Il peut y avoir des pertes en cas de red├®marrage du serveur SER.

# -- auth params --

# Uncomment if you are using auth module

#

modparam("auth_db", "calculate_ha1", yes)

#

# If you set "calculate_ha1" parameter to yes (which true in this config),

# uncomment also the following parameter)

#

modparam("auth_db", "password_column", "password")Il faut enfin d├®commenter les param├¿tres relatifs ├á l'authentification.

Le reste du fichier de configuration est celui fourni par d├®faut avec le logiciel. La suite concerne l'algorithme de routage┬á: on peut forcer une d├®cision de routage sur un crit├¿re (nom du domaine, ent├¬te particulierÔÇĞ) ou ajouter un ent├¬te au besoin (notamment ┬½┬áRecord-Route:┬á┬╗. Il ne reste plus qu'├á modifier la valeur du domaine d'exemple ┬½┬áiptel.org┬á┬╗ par notre domaine (par exemple, ┬½┬áenst.fr┬á┬╗).

On constate que ce bloc teste l'existence et la validit├® de l'ent├¬te www_authorize (qui correspond au challenge-response d'authentification), et envoie un challenge si le client n'est pas authentifi├®.

Lancement du serveur

Avec un paquet Debian ainsi compil├®, le serveur SER se lance via le script de d├®marrage standard┬á: ┬½┬á/etc/init.d/ser start┬á┬╗, comme sur la plupart des distributions Linux. Il y a parfois (sous Debian) des probl├¿mes lors de l'arr├¬t du serveur, au besoin il faut faire un ┬½┬ákillall ser┬á┬╗ et retirer manuellement le pipe dans /tmp/ser_fifo pour permettre au serveur de se lancer correctement ├á nouveau.

Ajout d'utilisateurs avec mot de passe

On peut soit utiliser directement la table ser.subscriber, soit utiliser l'utilitaire serctl :

add <username> <password> <email> .. add a new subscriber (*)

Par exemple

$ serctl add falco toto falco@falco.bzIV. Mise en relation de deux plates-formes▲

IV-A. Utilisation usuelle▲

IV-A-1. Pr├®sentation du r├®seau de travail▲

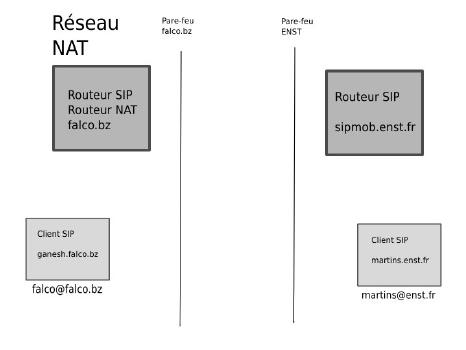

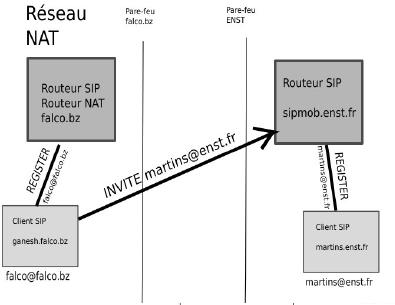

Nous avons test├® le cas de deux serveurs SER avec deux ou plusieurs clients, dans des conditions volontairement diff├®rentes┬á:

- un des deux r├®seaux est un r├®seau NAT┬á;

- un routeur SER est sur Gentoo et l'autre sur Debian ;

- un routeur SER est issu de la DNS _sip._udp.domain.tld et l'autre ne l'est pas, c'est donc la machine domain.tld qui est contact├®e┬á;

- un client SIP est sur la machine ganesh.falco.bz, l'autre est ┬á: noter l'absence de relation entre l'URI (┬½┬ásip:falco@falco.bz┬á┬╗) et le nom de machine (ganesh.falco.bz). Le client sur ganesh.falco.bz aurait tout aussi bien pu s'appeler ┬½┬áganesh@falco.bz┬á┬╗. Cependant, le domaine doit ├¬tre celui g├®r├® par le routeur SER correspondant si on veut obtenir un routage correct sur Internet. Par exemple pour contacter , un client sur Internet contactera le serveur SER sipmob.enst.fr, et si se trouvait sur le r├®seau NAT de falco.bz, la communication ne pourra s'├®tablir que si les r├¿gles de pare-feu entre sipmob.enst.fr et falco.bz le permettent.

IV-A-2. Cas simple de l'appel pr├®sent├® en exemple au premier chapitre▲

Pour que cela soit possible, il faut que le pare-feu de l'ENST accepte la connexion entrante sur sipmob.enst.fr┬á: ├ğa n'est pas le cas pour le port TCP:5060, le client SIP doit donc utiliser l'UDP:5060 qui est ouvert. Rappelons que le client SIP kphone peut ├®mettre soit en TCP soit en UDP.

Le routeur SER sipmob peut ├®mettre en UDP aussi bien qu'en TCP, ├ğa n'est pas une limitation du pare-feu.

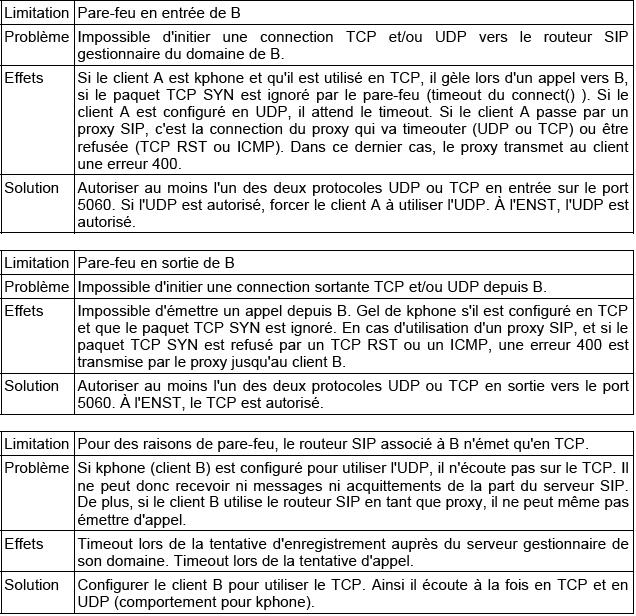

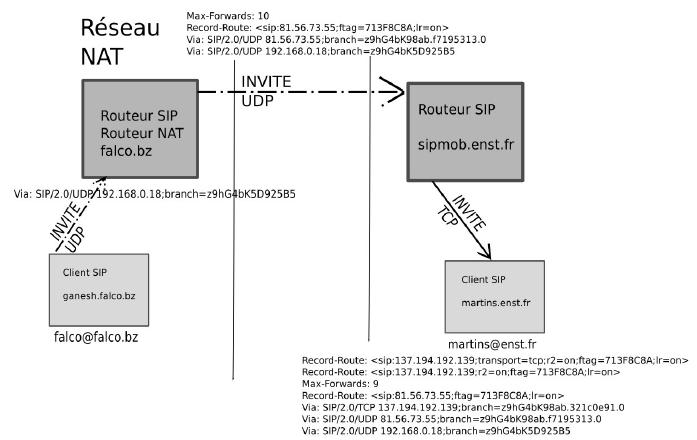

Lorsque le Routeur SIP re├ğoit la requ├¬te INVITE, il ouvre un socket (UDP ou TCP, peu importe, mais UDP par d├®faut) vers martins.enst.fr et transmet le INVITE, en ajoutant son adresse IP dans l'ent├¬te ┬½┬áVia:┬á┬╗ ainsi que l'IP publique du r├®seau NAT. La r├®ponse du client SIP est v├®hicul├®e sur le m├¬me socket dans l'autre sens, idem pour la r├®ponse du routeur sipmob vers le r├®seau NAT et donc le routeur NAT peut transmettre la r├®ponse ├á ganesh.falco.bz.

Par contre, nous constatons ici que lorsque le client d├®cide par exemple d'interrompre la connexion (requ├¬te BYE), et qu'il ouvre un nouveau socket directement vers le routeur NAT falco.bz, ceci ne peut fonctionner. Ce routeur NAT ne sait pas qu'il faut transmettre la connexion ├á ganesh.falco.bz ce qui explique le probl├¿me du NAT pr├®sent├® au premier chapitre.

De plus, il peut y avoir une limitation sur le pare-feu de l'ENST, et doit donc utiliser sipmob.enst.fr comme ┬½┬áproxy┬á┬╗ SIP dans la configuration du client. Dans ce cas, ceci permet de passer le pare-feu de l'ENST, mais ne r├®sout pas le probl├¿me du NAT.

En r├®alit├®, avec SER, la situation est encore pire, puisque martin.enst.fr ou sipmob.enst.fr, lorsqu'ils cherchent ├á ouvrir un socket vers , ouvrent un socket vers l'adresse priv├®e de ganesh.falco.bz (192.168.x.x), ce qui, ├®videmment, ne peut fonctionner.

Ce comportement est ├®trange, car l'ent├¬te Via fournit toutes les indications n├®cessaires, mais ni SER ni kphone ne semblent en tenir compte.

IV-A-3. Analyse des ent├¬tes V ia: e t R ecord-Route:▲

Le routeur sipmob.enst.fr modifie d'abord le premier ent├¬te Via: en y ajoutant l'adresse IP apparente d'├®mission (l'adresse IP publique du NAT, 81.56.73.55), puis ajoute une ligne Via:, en amont (comme en SMTP┬á: les ent├¬tes sont ajout├®s en t├¬te), correspondant ├á la retransmission du routeur. Ici, sipmob effectue une connexion TCP avec martins.enst.fr.

IV-A-4. Modification de SER pour un routage en TCP▲

Un client SIP peut communiquer avec SER aussi bien en UDP que en TCP (sous r├®serve d'acceptation par les politiques de s├®curit├® en vigueur). Dans ce cas, SER r├®pond au client sur le m├¬me socket. Lorsque SER initie une connexion vers le client, il communique sur le m├¬me protocole de transport que celui utilis├® par le client. En revanche, lorsqu'il s'agit d'ouvrir une connexion avec un autre proxy SER, SER ouvre la connexion syst├®matiquement en UDP. Pour certaines raisons, on pourrait parfois s'attendre ├á ce que, pour router un message SIP, SER utilise le m├¬me type de socket que celui duquel il a re├ğu le message. M├¬me si certains utilisateurs ont soumis l'id├®e sur les mailing-lists de iptel.org [12] , cela n'a pas ├®t├® retenu par les d├®veloppeurs┬á:

At 07:19 PM 9/29/2005, Jan Janak wrote:

>The two Route header fields belong to SER (because it inserted

>corresponding Record-Route header fields), thus SER would only remove

>them -- the two Route header fields will be not used when SER decides

>where to send the request (and what transport to use).

> >

If there are no more Route header fields in the message then SER would

>forward to the URI specified in the Request-URI. If that URI contains no

>transport=tcp parameter then SER will forward over UDP.

> >

That is the explanation of what happens -- but I am not saying that this

>is the correct behavior. SER inserts two Route header field because the

>transport protocol has changed (the request was received over TCP but

>then was forwarded over UDP). In this case SER should probably forward

>the request over TCP regardless of the transport suggested by the

>Request-URI (former Contact). But I have to think about it a bit more.

I beg to disagree. Route specifies how to get to SER (and is two-fold to make sure SER is reachable from both sides), Contact dictates how to get to the next hop. Contacts may even get updated during dialog duration.

Pour forcer SER ├á utiliser le protocole TCP lors de l'ouverture d'une connexion, il faut donc se pencher sur le code source, dans le fichier forward.h (d├®claration inline de la fonction msg_send)┬á:

/* params:

* send_sock= 0 if already known (e.g. for udp in some cases), non-0 otherwise

* proto=TCP|UDP

* to = destination,

* id - only used on tcp, it will force sending on connection "id" if id!=0

* and the connection exists, else it will send to "to"

* (useful for sending replies on the same connection as the request

* that generated them; use 0 if you don't want this)

* returns: 0 if ok, -1 on error*/

static inline int msg_send( struct socket_info* send_sock, int proto,

union sockaddr_union* to, int id,

char* buf, int len)

{

if (proto==PROTO_UDP){

if (send_sock==0) send_sock=get_send_socket(0, to, proto);

if (send_sock==0){

LOG(L_ERR, "msg_send: ERROR: no sending socket found\n");

goto error;

}

if (udp_send(send_sock, buf, len, to)==-1){

STATS_TX_DROPS;

LOG(L_ERR, "msg_send: ERROR: udp_send failed\n");

goto error;

}

}

#ifdef USE_TCP

else if (proto==PROTO_TCP){

if (tcp_disable){

STATS_TX_DROPS;

LOG(L_WARN, "msg_send: WARNING: attempt to send on tcp and tcp"

" support is disabled\n");

goto error;

}else{

if (tcp_send(proto, buf, len, to, id)<0){

STATS_TX_DROPS;

LOG(L_ERR, "msg_send: ERROR: tcp_send failed\n");

goto error;

}

}

}

#ifdef USE_TLS

else if (proto==PROTO_TLS){

if (tls_disable){

STATS_TX_DROPS;

LOG(L_WARN, "msg_send: WARNING: attempt to send on tls and tls"

" support is disabled\n");

goto error;

}else{

if (tcp_send(proto, buf, len, to, id)<0){

STATS_TX_DROPS;

LOG(L_ERR, "msg_send: ERROR: tcp_send failed\n");

goto error;

}

}

}

#endif /* USE_TLS */

#endif /* USE_TCP */

else{

LOG(L_CRIT, "BUG: msg_send: unknown proto %d\n", proto);

goto error;

}

return 0;

error:

return -1;

}Si l'on souhaite que la connexion soit ouverte sur un socket TCP, nous modifions les conditions de mani├¿re que le bloc ┬½┬áif (proto==PROTO_TCP){}┬á┬╗ soit toujours ex├®cut├®. Il est tr├¿s vraisemblable qu'il existe un param├¿tre ├á modifier dans la section route{} du fichier de configuration ser.cfg (cela permettrait par ailleurs de forcer le protocole TCP sous certaines conditions, comme l'adresse du destinataire). Cependant nous n'avons rien trouv├® correspondant ├á cela, que ce soit dans les exemples ou dans le code source┬á: un examen plus attentif du code source s'impose donc.

IV-A-5. Utilisation de proxies SIP▲

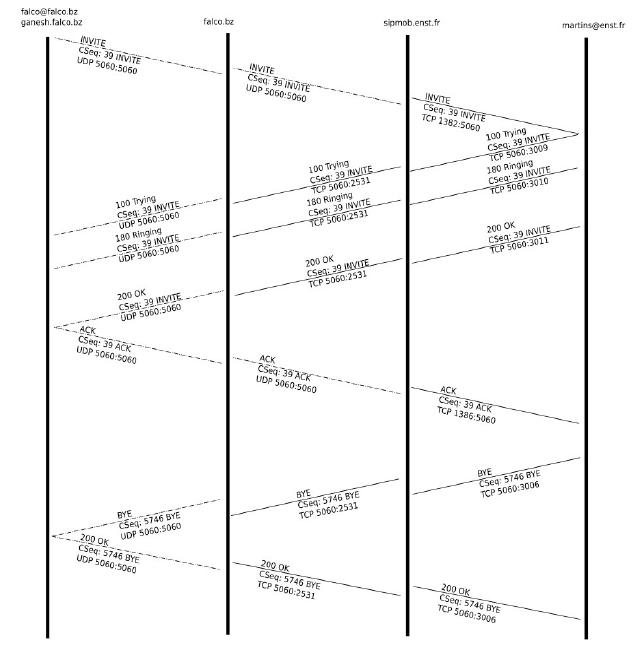

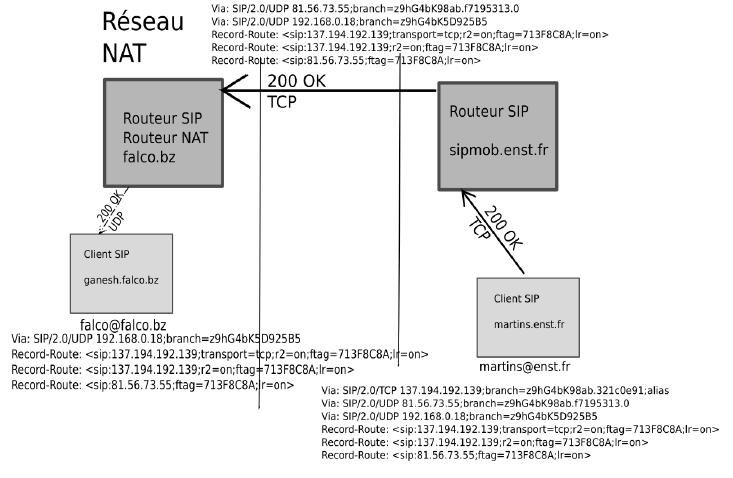

Ici, les deux clients SIP ont configur├® un proxy SIP. Cela peut s'av├®rer particuli├¿rement utile dans le cas de r├®seaux fortement firewall├®s, o├╣ seule la passerelle SIP a acc├¿s ├á l'ext├®rieur. De plus, dans notre exemple, nous supposerons pour augmenter la difficult├®, que sipmob.enst.fr est uniquement accessible en UDP sur le port 5060, et qu'il ne peut pas initier de connexions sortantes en UDP (ce qui ├®tait le cas encore il y a peu)┬á: il devra donc ├®mettre en TCP comme expliqu├® au paragraphe pr├®c├®dent.

Dans ce cadre de fonctionnement, nous pouvons constater la ┬½┬áport├®e┬á┬╗ de la variable CSeq┬á: une r├®ponse 1xx ne termine pas la transaction SIP, au contraire d'une r├®ponse 4xx ou ├á plus forte raison 5xx, et m├¬me d'une r├®ponse 200 OK (qui elle, peut demander un acquittement).

La transaction BYE - 200 OK fait donc l'objet d'un nouveau CSeq (mais d'un même Call-ID, puisqu'il s'agit du même appel en cours).

On peut ├®galement observer que les sessions TCP sont r├®utilis├®es pour de nouveaux messages SIP. Nous verrons ensuite que ce n'est pas toujours le cas avec l'utilisation du client kphone.

Pourquoi transmet-il en TCP ? Cela demande une explication.

Nous avons vu comment forcer le serveur SER sipmob.enst.fr ├á ├®mettre uniquement en TCP. Seulement, cette obligation est valable aussi bien vers l'ext├®rieur du r├®seau de l'ENST que vers l'int├®rieur ou m├¬me en localhost. Avec la modification du code source indiqu├®e au paragraphe pr├®c├®dent, SER ne peut pas r├®utiliser un socket UDP ouvert et parle donc au client en TCP.

Or, kphone poss├¿de deux modes de fonctionnement┬á: l'un en UDP, o├╣ il ouvre une ├®coute sur le port 5060 UDP (ou un autre port si 5060 est d├®j├á pris), et l'autre en TCP, o├╣ kphone ├®coute alors ├á la fois en UDP et en TCP. Si nous configurons kphone en mode UDP, la r├®ponse ├á la requ├¬te REGISTER lui arrivera en TCP et kphone ne pourra la r├®cup├®rer. Nous devons donc configurer kphone en TCP, ce qui a pour effet que lui-m├¬me ├®mettra ├®galement en TCP.

Du c├┤t├® d'Internet entre falco.bz et sipmob.enst.fr, la connexion est initi├®e par sipmob.enst.fr donc en TCP, et l'ensemble de la transaction se d├®roule sur la m├¬me connexion TCP. Nous verrons ensuite que ce n'est pas le cas si la connexion est initi├®e par falco.bz.

Cas o├╣ l'appel est initi├® par falco.bz

Nous observons ici plusieurs comportements qui diff├¿rent de l'exemple pr├®c├®dent. Tout d'abord, falco.bz initie une connexion UDP vers sipmob.enst.fr. Comme nous avons suppos├® que le pare-feu de l'ENST ne laisse pas sortir l'UDP, nous avons configur├® sipmob.enst.fr pour qu'il r├®ponde en TCP. En effet, lors de nos tests pr├®c├®dant l'ouverture du pare-feu pour l'UDP, nous avons constat├® qu'une r├®ponse ├á une connexion UDP d├®j├á ├®tablie (m├¬mes couples IP et ports source/destination) ├®tait bloqu├®e par le pare-feu. En d'autres termes, le pare-feu de l'ENST n'effectue pas de ┬½┬ásuivi de connexion┬á┬╗ sur l'UDP (si tant est que l'on puisse parler de connexion en UDP). Par exemple, le pare-feu du noyau Linux (netfilter, command├® par l'utilitaire iptables), qui est install├® sur falco.bz, est capable d'assurer un suivi de l'UDP et de laisser passer la r├®ponse.

La r├®ponse de sipmob.enst.fr au INVITE de falco.bz ouvre donc une nouvelle connexion TCP qui sera utilis├®e jusqu'au bout. ├ëtrangement, le SER install├® sur falco.bz n'utilise pas cette connexion TCP pour ├®mettre le ACK (qu'il ├®met en UDP), mais par contre il l'utilise pour le ┬½┬á200 OK┬á┬╗.

L'autre comportement ├®trange est celui du client kphone qui initie une nouvelle connexion TCP ├á chaque nouveau paquet SIP ├®mis, m├¬me au sein d'une m├¬me transaction SIP. Il est donc manifeste que ce logiciel est peu adapt├® ├á l'utilisation du TCP et que des am├®liorations pourraient ├¬tre effectu├®es afin de minimiser la consommation de ressources.

Voyons enfin comment les routeurs SER traitent les ent├¬tes Via: et Record-Route: dont nous avons parl├® au premier chapitre.

IV-A-6. Quelques r├®solutions de probl├¿mes sur un r├®seau r├®el▲

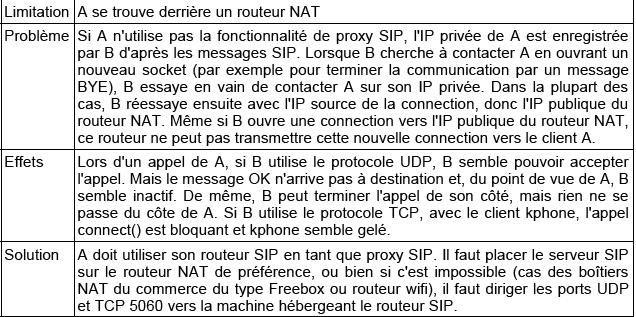

Nous pr├®sentons ici les limitations impos├®es par notre r├®seau, les probl├¿mes qui en r├®sultent, leurs effets pour l'utilisateur ainsi que les solutions permettant de les contourner.

Comme pr├®c├®demment, nous consid├®rons le sch├®ma de deux clients SIP que nous nommerons ici A et B, A se trouvant derri├¿re un routeur NAT.

IV-A-7. Utilisation des ent├¬tes V ia: e t R ecord-Route:▲

IV-A-7-a. Enregistrement de la route┬á: ├®mission de la requ├¬te▲

Comme nous l'avions indiqu├® au premier chapitre, les ent├¬tes Via: et Record-Route: sont compl├®t├®es lors du passage de chaque machine SIP. On y trouve ├®galement le nom du protocole de transport utilis├® (TCP ou UDP). On y trouve aussi une valeur ┬½┬ábranch┬á┬╗ qui est utilis├®e pour diff├®rencier les lignes m├¬me si l'IP est identique (nous avons effectivement pu observer un cas de boucle sur localhost, o├╣ les ent├¬tes Via: ne diff├®raient que par le suffixe de ┬½┬ábranch┬á┬╗). L'algorithme exact de la gestion de ces ent├¬tes est un peu complexe et nous invitons le lecteur ├á consulter les RFC de SIP ou la documention sur www.iptel.org/ser/.

Notons toutefois de quelle fa├ğon est g├®r├®e la traduction d'adresse de l'adresse priv├®e 192.168.0.18 vers l'adresse publique 81.56.73.55. Pour m├®moire, voici les ent├¬tes du paquet SIP re├ğu par lorsque les proxies ne sont pas utilis├®s, au d├®but de ce chapitre

Record-Route: <sip:137.194.192.139;transport=tcp;r2=on;...>

Record-Route: <sip:137.194.192.139;r2=on;ftag=...>

Via: SIP/2.0/TCP 137.194.192.139;branch=...

Via: SIP/2.0/UDP 192.168.0.18;received=81.56.73.55;branch=...

CSeq: 5077 INVITEDans ce cas pr├®c├®dent, ganesh.falco.bz ├®mettait le paquet SIP avec sa propre IP attribu├®e ├á l'ent├¬te Via:┬á:

Via: SIP/2.0/UDP 192.168.0.18;branch=z9hG4bK21043C3FLa machine sipmob.enst.fr, constant que l'IP 192.168.0.18 diff├¿re de l'IP apparente depuis laquelle il a re├ğu le paquet (81.56.73.55), a ajout├® ┬½┬áreceived=81.56.73.55┬á┬╗ ├á l'ent├¬te Via correspondante.

Dans notre cas pr├®sent et l'utilisation d'un proxy SIP, la machine sipmob.enst.fr re├ğoit un paquet ├®mis par le routeur falco.bz, c'est-├á-dire avec la bonne adresse IP. Il est donc possible de conna├«tre pr├®cis├®ment la route emprunt├®e par le paquet SIP, m├¬me avec la pr├®sence de r├®seaux NAT.

IV-A-7-b. Enregistrement de la route┬á: ├®mission de la r├®ponse▲

Nous illustrons ici le moment o├╣ les ent├¬tes Via: sont d├®pil├®s. Nous constatons qu'├á chaque saut, le routeur SIP d├®pile le premier ent├¬te Via: (qui, normalement, est exactement le m├¬me ent├¬te qu'il avait pu inscrire lors du passage de la requ├¬te SIP).

Les ent├¬tes Record-Route:, quant ├á eux, ne sont pas d├®pil├®s et informent donc le client de l'itin├®raire que suit la transaction SIP en cours.

Notons enfin l'utilisation de l'ent├¬te Max-Forwards. Si cet ent├¬te tombe ├á 0 et que le routeur doit transmettre un paquet o├╣ Max-Forwards est n├®gatif, il s'arr├¬te l├á et r├®pond avec une erreur ┬½┬á483 Too Many Hops:┬á┬╗. (c'est diff├®rent du champ TTL de IP o├╣ le TTL ne vaut jamais z├®ro). Ce qui est ├®tonnant, c'est que dans cette r├®ponse, l'ent├¬te Record-Route: n'existe pas, mais les champs Via: sont tous positionn├®s. Ainsi, chaque routeur recevant le message SIP d├®pile son propre ent├¬te puis retransmet le message au routeur indiqu├® ├á la ligne Via: suivante. Les champs Via: sont donc d├®pil├®s dans l'ordre inverse des routeurs pr├®c├®demment travers├®s, jusqu'├á r├®ception par la machine ayant ├®mis le paquet initial. Dans le cas de ce type d'erreur, cela g├®n├¿re donc deux fois plus de flux, ce qui peut surprendre.

Le protocole SIP est l'un des protocoles actuels concernant la gestion de session pour un protocole tiers, comme la VoIP ou la vid├®o. Bien que normalis├®, il est r├®cent et a d├®j├á ├®t├® compl├¿tement revu ├á sa version 2.0. Comme souvent dans les techniques de communication de pair ├á pair, l'utilisation de r├®seaux NAT soul├¿ve des difficult├®s que SIP ne peut r├®soudre seul. Cependant l'utilisation de serveurs STUN (qui demandent un travail suppl├®mentaire d'installation et de configuration, cette technique ├®tant relativement peu utilis├®e), et surtout des proxies SIP, permet de s'affranchir de ce probl├¿me de NAT gr├óce ├á la souplesse du protocole de routage de SIP, illustr├® ici avec le logiciel SIP Express Routeur.

V. Bibliographie▲

[1] RFC 2916, E.164 number and DNS : http://www.ietf.org/rfc/rfc2916.txt

[2] RFC 2915, The Naming Authority Pointer (NAPTR) DNS ressource Record : http://www.ietf.org/rfc/rfc2915.txt

[3] RFC 2543, SIP: Session Initiation Protocol : http://www.ietf.org/rfc/rfc2915.txt

[4] RFC 3261, SIP: Session Initiation Protocol :http://www.ietf.org/rfc/rfc3261.txt

[5] Understanding the SIP, Albert B. Johnston, second edition. Artech House Publishers, 2004.

[6] RFC 2052, A DNS RR for specifying the location of services (DNS SRV) : http://www.ietf.org/rfc/rfc2052.txt

[7] SER HowTo, 2.5. DNS SRV ressource Records : http://www.iptel.org/ser/doc/serhowto/ser-Howto.html#AEN132

[8] RFC Draft, SIP authentication using CHAP-Password : http://www.iptel.org/info/players/ietf/aaa/draft-byerly-sip-radius-00.txt

[9] RFC 3489, STUN - Simple Traversal of User Datagram Protocol (UDP) Through Network Address Translators (NATs) : http://www.ietf.org/rfc/rfc3489.txt

[10] SIP Express Routeur :http://www.iptel.org/ser/

[11] SER HowTo, 3.1. Modify SER configuration : http://www.iptel.org/ser/doc/ser-howto/ser-Howto.html#AEN174

[12] Serusers mailing list : loose routing of BYE from UDP to TCP : http://mail.iptel.org/pipermail/serusers/2005-September/024494.html